やっぱりNASの公開には気を付けたほうがいいかも

先日こんな記事が目に入った。

あんまり深く考えていなかったが、NASも立派なネットワーク機器だなと思い、セキュリティについてちょっと記事を書こうかなと思い立った。

自宅のNASを外出先から使えるようにした瞬間、NASはインターネット上の「公開資産」扱いだ。多くのユーザーはこの事実を意識していない。マニュアル通りに設定し、メーカーが提供する機能を使っているだけなのに、世界中の誰もが検索可能な情報として登録されてしまう。この記事では、その仕組みと実態、そして現実的な対策について詳しく解説する。

インターネットはオープン

インターネットの世界には、本質的に「隠す」という概念が存在しない。IPアドレスとポート番号の組み合わせさえわかれば、理論上は誰でもアクセスを試みることができる。これは、インターネットの設計なので、そういうものなのだ。とはいえ、「隠れる」ことならできるが。

自宅のNASを外部から利用可能にするということは、技術的には以下の手順を踏むことになる。

- グローバルIPアドレスの特定:インターネット上での自宅の住所を決める

- ポートの開放:その住所への玄関を開ける

- ダイナミックDNSの設定:住所が変わっても追跡できる仕組みを作る

- SSL証明書の取得:通信を暗号化する

やっていることは、まさにWebサーバーを公開する手順と同じだ。

個人用のストレージだと思っていても、技術的にはパブリックなWebサービスと同じモノというわけだ。

DDNSの問題

DDNSは便利な仕組みだが、その本質は「公開情報」だ。

例えば、mynas.synology.meというホスト名を設定した瞬間、これはDNSによって世界中に公開されたデータベースに登録される。

その目的からして、DNSは誰でも問い合わせ可能な仕組みになっている。つまり、DNSは全世界で名前解決をする仕組みであるから、登録されている情報は基本的に個人情報として考えてくれない。

# DNSの問い合わせは誰でも可能

$ nslookup mynas.synology.me

Server: 8.8.8.8

Address: 8.8.8.8#53

Non-authoritative answer:

Name: mynas.synology.me

Address: xxx.xxx.xxx.xxx

この時点で、あなたの家のIPアドレスは世界中の誰もが知ることができる状態になる。

インターネットスキャナーのお話

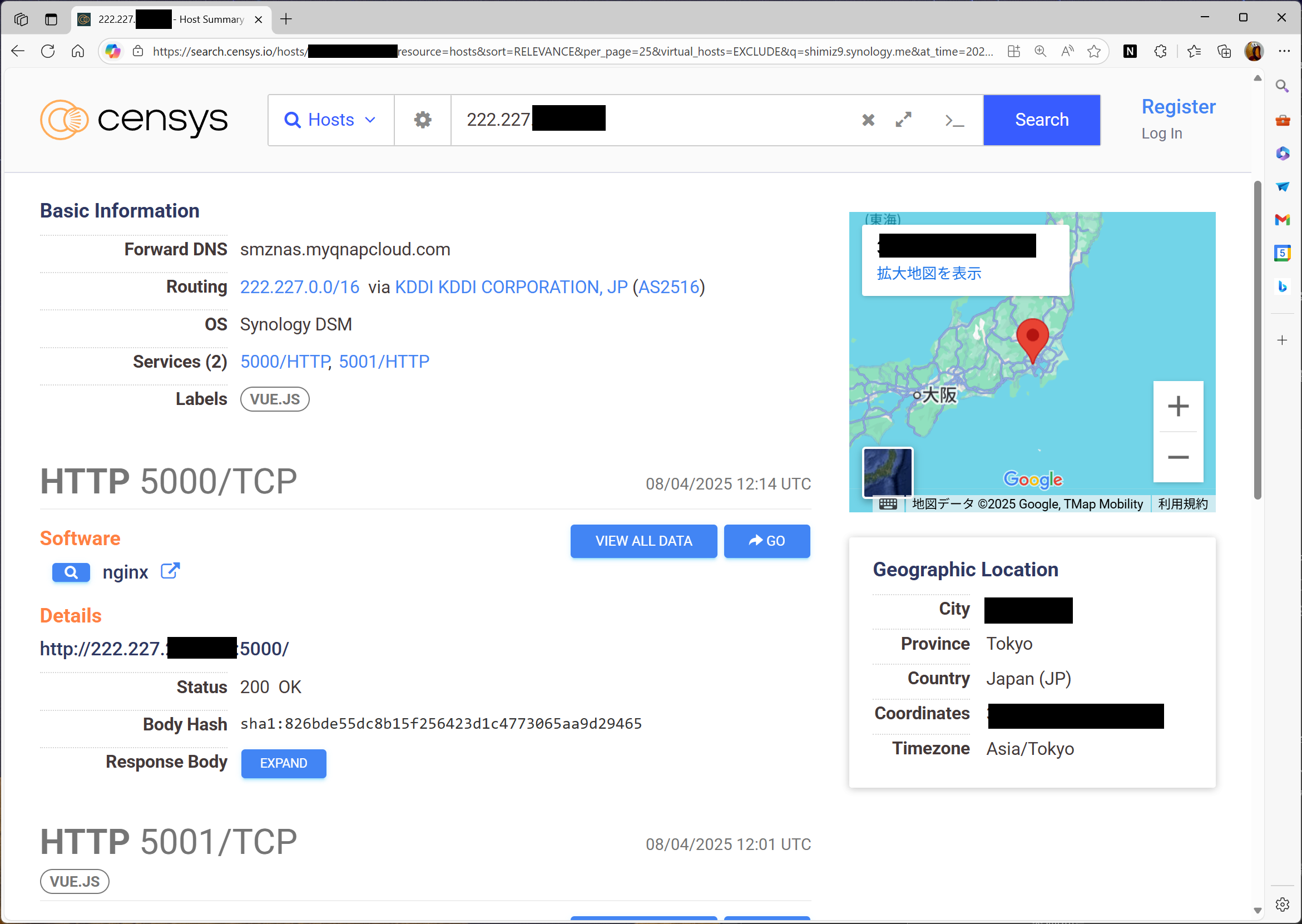

Censysとは何か

Censysは、インターネット上の公開資産を継続的にスキャンし、データベース化するサービスだ。元々はミシガン大学の研究プロジェクトから始まり、現在は商用サービスとして運営されている。

Censysの動作原理は以下の通りだ:

- 全IPアドレス空間のスキャン:IPv4の約43億個、IPv6の膨大なアドレス空間を定期的にスキャン

- 全ポートの調査:0番から65535番まで、全てのポートに対してアクセスを試みる

- バナー情報の収集:応答があったポートから、サービスの種類やバージョン情報を収集

- 証明書情報の解析:HTTPS証明書から、ドメイン名や組織情報を抽出

- 位置情報の推定:IPアドレスから、おおよその物理的位置を推定

これらの情報は全て検索可能な形でデータベース化され、無料で公開される。

ちょっとだけ余計なことだが、NASのアクセスに対してポート番号を変えている人がいるが、セキュリティな観点からしたら全くと言っていいほど意味がない。管理者からすれば、ドアをずらしたつもりになるかもしれないが、攻撃者は全ポート総アタックするでしょうねえ。

DSMなどのログインページのポート番号を最低でもデフォルト値からずらしておくみたいなセキュリティ手法が紹介されていることがあるが、それで安心と思わないでほしい。

なぜスキャナーは存在するのか

「こんな諸悪の根源みたいな極悪システム!」と思う一般ユーザーの気持ちはすごくわかるが、一応インターネットスキャナーの存在理由は複数ある。

正当な用途

- セキュリティ研究者による脆弱性の発見と報告

- 企業による自社資産の管理(ASM: Attack Surface Management)

- インターネットの健全性調査

グレーゾーンの用途

- 競合他社の技術調査

- マーケティングリサーチ

- 学術研究

悪意ある用途

- 攻撃対象の探索

- 脆弱なシステムの発見

- ボットネットの構築

CenSys自体は単に公開されている情報をせっせとデータベースに記録しているだけのサービスだ。

意図せずにせよ意図しているにせよ公開されている情報を記録しているので、特に悪いことはしていない。

それに、悪いことに利用されるように何かしているわけでもないのでCenSysに文句を言うのも難しい。しいて言うなら悪用するやつが悪いのだろう。

主要なスキャナーサービス

そもそもCensysだけが問題ではない。以下のようなサービスが日々、インターネット全体をスキャンしている

- Shodan:最も有名なIoTデバイス検索エンジン

- ZoomEye:中国発の検索エンジン

- Driftnet.io (Internet-measurement.com):継続的な測定を行うプラットフォーム

- BinaryEdge:サイバーセキュリティ特化型

- Fofa:中国のセキュリティ企業が運営

これらのサービスは、それぞれ異なるスキャン頻度とカバー範囲を持っており、一つをブロックしても他のサービスには登録される可能性がある。

さっきの記事を書いた人は必死にブロックリストを作成していたが、有名どころのIPをブロックしただけで、スキャナーサービスに対抗できたわけではないので、むしろインバウンド通信を遮断して(ポートを全閉じして)、アウトバウンド通信による接続に切り替えるほうが合理的ではないだろうか。

なんで私のNASが狙われるのかしら

家庭用NASは、攻撃者にとって魅力的なターゲットなのだろう。

- 個人情報の宝庫:写真、動画、文書などプライベートなデータが集約されている

- 暗号化マイニングの踏み台:計算リソースを不正利用される

- ランサムウェアの標的:データを人質に身代金を要求される

- ボットネットの一部:DDoS攻撃などの踏み台にされる

- データの転売:個人情報がダークウェブで売買される

おそらく攻撃者はボットネットのようなものを使い、自動化した攻撃を行うのだろうから、攻撃コストはほとんどゼロで、運が良ければ雑なセキュリティのNASに忍び込めるという風に映っているのだろう。

攻撃の流れ

実際の攻撃は、以下のような段階を経て行われる。

- 偵察フェーズ

- Censys/Shodanでターゲットを検索

- 開いているポートを確認

- サービスのバージョンを特定

- 武器化フェーズ

- 既知の脆弱性を調査

- エクスプロイトコードを準備

- ブルートフォース用の辞書を用意

- 配送フェーズ

- 脆弱性を突いた攻撃を実行

- パスワード総当たり攻撃

- ソーシャルエンジニアリング

- 搾取フェーズ

- バックドアの設置

- 権限昇格

- データの窃取・暗号化

怪しいこんなログが残ります

インターネットに公開しているNASのログを確認すると、日々大量の不正アクセス試行が記録されているだろう。

# Synology NASの典型的なログ例

2025-08-18 03:24:15 Failed login attempt - User: admin, IP: 185.xxx.xxx.xxx (Russia)

2025-08-18 03:24:17 Failed login attempt - User: root, IP: 185.xxx.xxx.xxx (Russia)

2025-08-18 03:24:19 Failed login attempt - User: administrator, IP: 185.xxx.xxx.xxx (Russia)

2025-08-18 03:24:21 Failed login attempt - User: guest, IP: 185.xxx.xxx.xxx (Russia)

2025-08-18 03:24:23 Failed login attempt - User: test, IP: 185.xxx.xxx.xxx (Russia)

これらは自動化されたボットによる攻撃で、24時間365日休むことなく続く。

中国やロシアなどといった国が並ぶが、攻撃者がそうした国に住んでいるといえないので注意。

というか、攻撃者は自分のラップトップからちまちま攻撃をしているのではなく、世界中にあるデバイスから攻撃しているだけで、なんなら表示されているIPはマルウェアに感染しているかわいそうなデバイスだ。

アクセスを日本だけにしておけばOKと腹をくくっていると痛い目を見るのでご注意を。

現実的な対策

最も安全な選択は、NASを外部に公開しないことだ。しかし、それでは利便性が大きく損なわれる。現実的には、以下の選択肢になるだろうか。

選択肢1:メーカー提供のリレーサービスQuickConnectを使う

メリット:

- 設定が簡単

- ポート開放不要

- メーカーのセキュリティ対策に依存できる

デメリット:

- 速度が遅い場合がある

- メーカーのサーバーを経由する

- サービス終了のリスク

選択肢2:VPNの利用

メリット

- 通信が完全に暗号化される

- NASを直接公開する必要がない

- 認証が二段階になる

デメリット

- 設定が

めんどい複雑 - 学校とかでは通信がはじかれがち

- VPNサーバー自体が攻撃対象になる

- クライアント側の設定が必要

選択肢3:リバースプロキシの構築

メリット:

- 細かいアクセス制御が可能

- 複数のサービスを統合管理

- WAF機能を追加できる

デメリット:

設定がめっちゃめんどいし管理がだるい高度な技術知識が必要アップデートなんかでエラーが出たときだるい管理の手間が増える設定をミスったときに詰む設定ミスのリスク

苦肉の策としてスキャナーからのオプトアウト

既にNASを公開してしまっている場合、各スキャナーサービスからオプトアウトする必要がある。めんどい。

- 各サービスごとに異なる手順が必要

- 数十から数百のIPアドレスをフィルタリングする必要

- スキャン元IPアドレスは変更される可能性があるので、継続的にリストを更新する必要

- 新しいスキャナーサービスが次々と登場

大量にあるIPアドレスのリストを一つずつルーターやNASのファイアウォールに登録する作業は、正直なところ苦行に近い。そもそもスキャナーがIPアドレスを固定する理由などないだろうから、IPアドレスが変更されたときはどうすればいいのだろうか。また手動で入力しなおすのか?そもそもIPアドレスの変更をどうやって知るのだ。メジャーなスキャナーならまだしもマイナーなスキャナーはどうするのか。気がめいってしまう。

セキュリティ強化の実践

攻撃されるのが気持ち悪いのはともかくとして、攻撃されてもびくともしない城門にしておくのも大事だろう。最低限、セキュリティ対策はできるところまで徹底しておこう。

強固な認証の実装

パスワードポリシーをしっかり考えよう。

次のような基準は満たしたい。

- 最小長:16文字以上

- 複雑性:大文字・小文字・数字・記号を含む

最小長とはいったが、理想は設定できる限りの最長のパスワードを設定したい。ランダムな文字が並んだパスワードではなく、単語をハイフン-でつないだパスフレーズを使うほうが賢いかも。

いちおう複雑なパスワードにするために「大文字・小文字・数字・記号を含む」パスワードを設定したほうがいいと思っていたが、NISTとしてはどうやらそんなこともないらしい。要するにめっちゃ長いパスワードを使って(漏洩していなければ)いいらしい。

パスワード管理も紙に書くや、記憶に頼るのではなく、パスワードマネージャーを使うようにしよう。

パスワード付きExcelなどで記録する人もいるが、攻撃者はExcelファイルを奪ってしまえば適当なツールで総当たり攻撃ができるのでセキュリティは貧弱だ。一定回数の試行に失敗したら締め出す仕組みのあるツールを使おう。

おすすめはBitwardenだ。無料で使えてシンプルイズベストといった感じ。

二段階認証も別アプリで無料で提供されている。

ベンダーロックが嫌ならセルフホストもできる(Vaultwarden)。

1Passwordなどでも構わない。

スマホが壊れてあらゆるパスワードが分からなくなってしまうと大変だ。

別のマシンだろうが、WindowsだろうがAppleだろうがLinuxだろうが、とにかく何でも使えるのが便利なので、ChromeやAppleによるパスワード管理ではなく専用のツールがいいのかなとは思っているが、ご自由にどうぞ。

多要素認証(MFA)の有効化

MFAはOptionalではなく必須だと考えてほしい。

設定手順

- NASの管理画面にログイン

- セキュリティ設定 → 2段階認証

- Google AuthenticatorやAuthyなどのアプリと連携

- バックアップコードを安全な場所に保管

アクセス制限の実装

まず普段使いするアカウントと管理者アカウントは分けよう。管理者アカウントは管理用の特別な操作にだけ用いて厳しく管理しよう。

普段用いるアカウントは権限を制限した一般ユーザーアカウントで使用。

気休めだけれど、やらないわけにはいかないのでIPアドレスによる制限はちゃんとやろう。

- IPアドレスによる制限

- 特定の国からのアクセスをブロック

- 信頼できるIPアドレスのホワイトリスト化

- Geo-IPフィルタリングの活用

- 時間帯による制限

- 業務時間外のアクセスを制限

- 異常な時間帯のアクセスをアラート

ログ監視とアラート

ログを見ることをしよう。

とはいえ毎日蓄積されていくログを眺めるルーティーンは苦行だ。

緊急度の高いログが記録されたときに自動的に通知が飛ぶようにしておこう。

ついでにルーター側のログも記録できるようにするのもいいかもね。

そもそももっと安全な方法でアクセスしよう

ゼロトラストアーキテクチャの採用

従来の「境界防御」から「ゼロトラスト」への移行を検討してみよう。

たしかにサーバーとしてNASを公開するのは便利だけれど、前時代的。もっとナウい方法で使おうじゃないか。

従来モデル:

インターネット ─→ [ファイアウォール] ─→ NAS

↑

ここで防御(境界)

ゼロトラストモデル:

インターネット ─→ [認証プロキシ] ─→ [ポリシーエンジン] ─→ [暗号化トンネル] ─→ NAS

↑ ↑ ↑

すべての段階で検証

具体的なサービス

- Cloudflare Access:無料プランでも利用可能

- Tailscale:Wireguardを基盤にしたVPNによるプライベートP2Pネットワーク

- ZeroTier:Tailscaleの老舗版。独自実装。

Cloudflare Accessを使う/Tailscaleを使う

Tailscaleは、WireGuardベースのメッシュVPNサービスで、NASの安全な外部アクセスで結構人気がある。

簡単にセットアップができることを超アピールしている。

この方法なら

- ポート開放が不要

- DDNSが不要

- スキャナーに検出されない

- エンドツーエンドの暗号化

ということでめっちゃ便利。ただ、TailscaleがGoogleなどのアカウントをSSOに利用しているのでそこがちょっと微妙。とはいえHeadscaleというセルフホスト版もあり、解決可能。

中央集権的というか単一障害点になりうる問題は解決不能だね。

Cloudflare Accessは以前記事を書いたから見てみてね。

運用とメンテナンス

定期的なセキュリティ監査

月次で実施すべきチェック項目

Synologyのセキュリティチェックとして自動化しよう。

6.2 インシデント対応計画

万が一の侵害に備えて次のような流れを想定してざっくりメモしておいたほうがいいかもしれない。いざやばいときに、LANケーブルを引き抜く勇気が必要かもしれないから。

- 検知フェーズ

- 異常なCPU使用率

- 不明なプロセス

- 改変されたファイル

- 初動対応

- ネットワークからの切断

- 証拠の保全(ログ、メモリダンプ)

- 影響範囲の特定

- 復旧フェーズ

- クリーンインストール

- バックアップからの復元

- パスワードの全変更

- 事後対応

- 原因分析

- 再発防止策の実装

- ドキュメント化

6.3 バックアップ戦略

消えたらショックだなあ、やばいなあ、ある程度コストかけても守りたいデータがあるなあと思うなら、3-2-1ルールの実践をする時なのかもしれない。

- データのコピーを3つ持つ

- 2つの異なるメディアに保存

- 1つはオフサイト(遠隔地)に保管

実践するならこんな感じかな?

- オリジナル:NAS本体

- コピー1:外付けHDD(ローカル)

- コピー2:クラウドストレージ(暗号化済み)

おわりに:安全と利便性のバランス

NASの外部公開は、本質的にリスクを伴う行為だ。しかし、適切な知識と対策があれば、そのリスクを管理可能なレベルまで低減できる。重要なのは、自分が何をしているのかを正確に理解し、リスクを受け入れた上で、必要な対策を講じることだ。

最も安全な選択は、NASを公開しないことだ。しかし、それでは現代のデジタルライフスタイルを十分に享受できない。VPNやTailscaleのような代替手段を検討し、どうしても直接公開が必要な場合は、この記事で紹介した全ての対策を実施することを強く推奨する。

技術は日々進化している。新しい脅威が登場する一方で、新しい防御手法も開発されている。継続的な学習と、最新情報への注意を怠らないことが、デジタル時代を安全に生きる鍵となる。

最後に、一つの真実を述べておきたい。インターネットに接続された瞬間から、あなたのデバイスは攻撃の対象となる。これは避けられない現実だ。しかし、適切な準備と対策があれば、その脅威と共存することは可能だ。恐れるのではなく、理解し、対策を講じること。それが、私たちができる最善の選択だ。

Appendix

参考文献というか暇なときに目を通しておくと「あっ!」というときに助かるかもしれない文書。

というかこんな個人のブログなんて真に受けずに、ちゃんとした情報源として政府機関が書いたセキュリティの文書を読もう。

参考文献なんて見ねえよといわずに、ぜひいちどIPAの資料は見てほしい。

この資料はNASユーザーというより情報機器を買わなければならない現代の人々はみんな読んでおいたほうがいい文献じゃないかな。

購入前の7つのチェックポイント(セキュリティ機能、アップデート機能、サポート体制など)と購入後の7つの安全利用ポイント(初期設定変更、定期アップデート、アクセス制限など)を詳細に解説している。家庭用機器、ルーター、ネットワークカメラ、スマートTVなどを具体例として、セキュリティ機能の確認方法や安全な設定手順を図解付きで説明。詳細版と図解簡易版の両方が提供されており、技術レベルに応じて選択可能。

個人ユーザーが直面する最新の脅威を順位に関係なくアルファベット順に整理し、各脅威に対する具体的な対策を示している。 フィッシング攻撃、不正アクセス、クレジットカード悪用、スマホ決済不正利用、偽セキュリティ警告など、NAS利用者が遭遇する可能性の高い10の脅威を27ページのPDF版で詳解。 技術的背景の説明資料「知っておきたい用語や仕組み」と実際の対策を整理できる「対策マッピングシート」も提供。

家庭ユーザー向けの包括的な日常セキュリティ実践ガイド。ソフトウェア更新、セキュリティソフト、バックアップ戦略(3-2-1ルール:3つのコピー、2つの異なるメディア、1つのオフサイト保管)、パスワード管理(最低10文字の複雑なパスワード)、メールセキュリティ、外部メディア安全利用、ネットワーク接続セキュリティを体系的に解説。

アニメーション動画シリーズ。5つの基本原則を解説:(1)ソフトウェア更新、(2)ウイルス対策、(3)パスワード、(4)共有設定、(5)脅威・手口を知る。技術者じゃないようなユーザーやNAS利用者の家族に基本的なセキュリティ概念を理解してもらうための入門資料として最適。

Miraiボットネット攻撃を受けての緊急対応資料。デフォルトパスワードを使用し続けるIoT機器が標的となった実際の事例を基に、家庭用ルーターとネットワークカメラのパスワード変更の重要性を具体的事例とともに説明。実際に日本の家庭用ネットワークカメラが無防備な状態でインターネットに露出していた事実を紹介。

IoT機器のセキュリティ認証制度の新たな取り組み。消費者がIoT製品購入時にセキュリティレベルを判断できるよう、QRコードラベルによる★1から★4までの段階的認証システムを導入。製品のセキュリティ要件適合性を可視化し、安全な機器選択を支援する仕組み。

一般消費者向けの技術相談サービス。

「情報セキュリティ安心相談窓口」は、IPAが国民に向けて開設している、一般的な情報セキュリティ(主にウイルスや不正アクセス)に関する技術的な相談に対してアドバイスを提供する窓口です。

ランサムウェア感染シナリオを使った対応訓練教材。グループディスカッション形式で段階的対応手順を学習できるPowerPoint教材とマニュアルを提供。

当然公式サイトであるSynologyのヘルプセンターにも目を通しておこう。

https://kb.synology.com/ja-jp/DSM/tutorial/Quick_Start_Security

https://kb.synology.com/ja-jp/DSM/tutorial/How_to_add_extra_security_to_your_Synology_NAS